SSO 功能适用于 Enterprise 计划。

Okta

- SAML

- OIDC

1

Create an application

在

Applications 下,点击创建一个基于 SAML 2.0 的新应用集成。2

Configure integration

输入以下内容:

- 单点登录 URL(由 Mintlify 提供)

- 受众 URI(Audience URI,由 Mintlify 提供)

- Name ID Format:

EmailAddress - 属性声明(Attribute Statements):

名称 名称格式 值 firstNameBasic user.firstNamelastNameBasic user.lastName

3

Send us your IdP information

应用设置完成后,进入 Sign-On 标签页,并将 metadata URL 发送给我们。

我们将据此在我们端启用连接。

Google Workspace

- SAML

1

创建应用

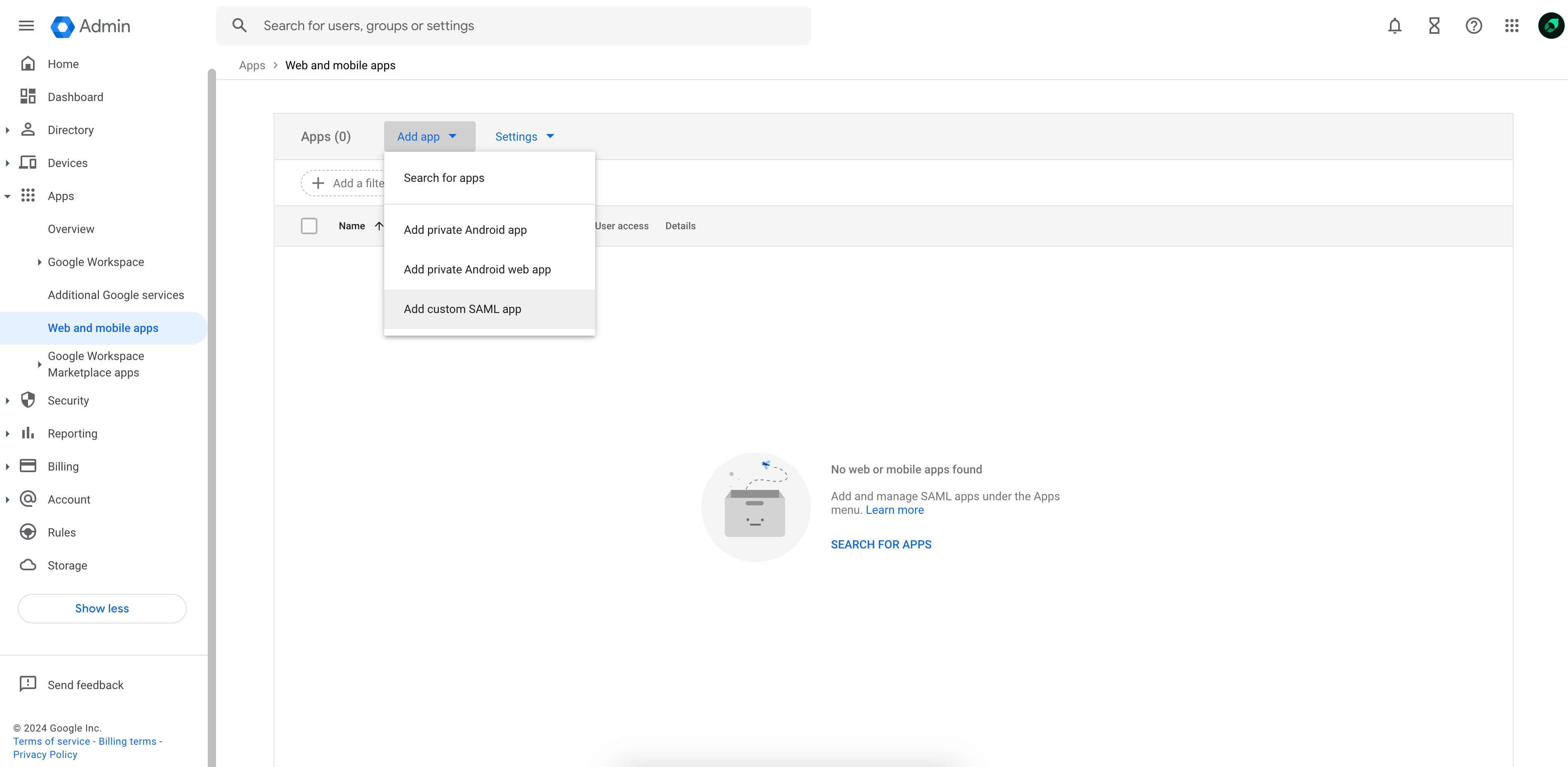

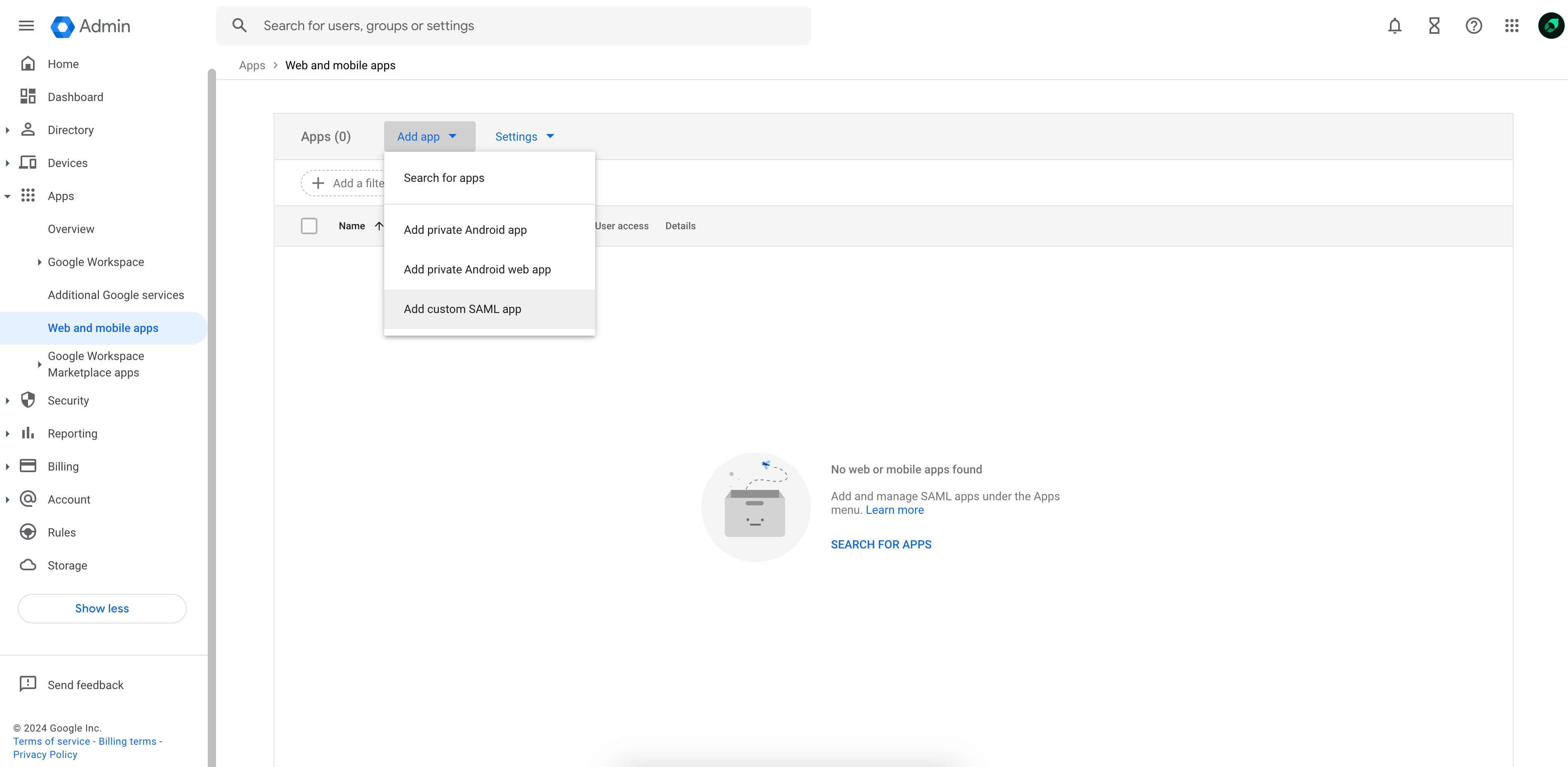

在

Web and mobile apps 下,从 Add app 下拉菜单中选择 Add custom SAML app。

2

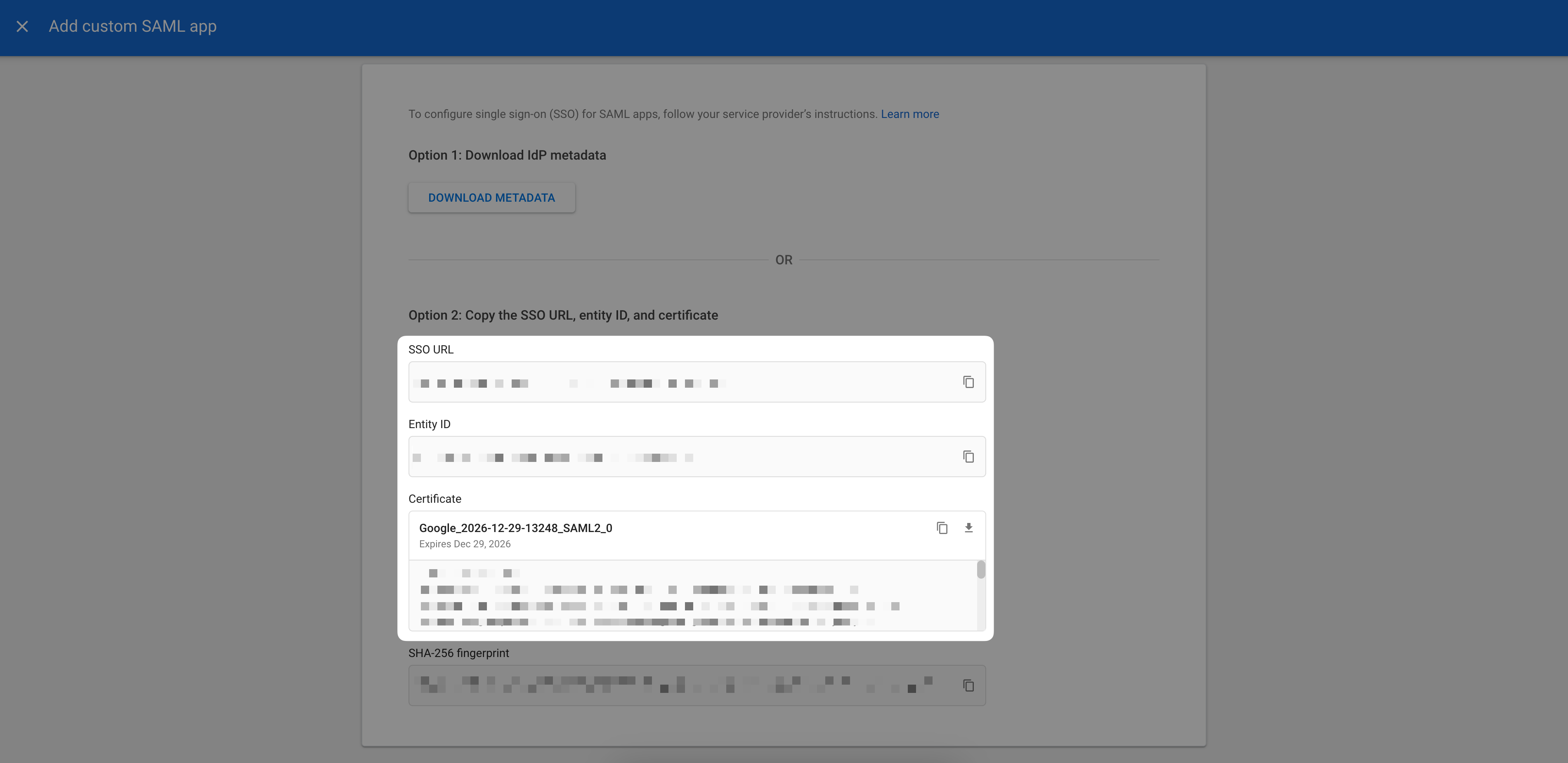

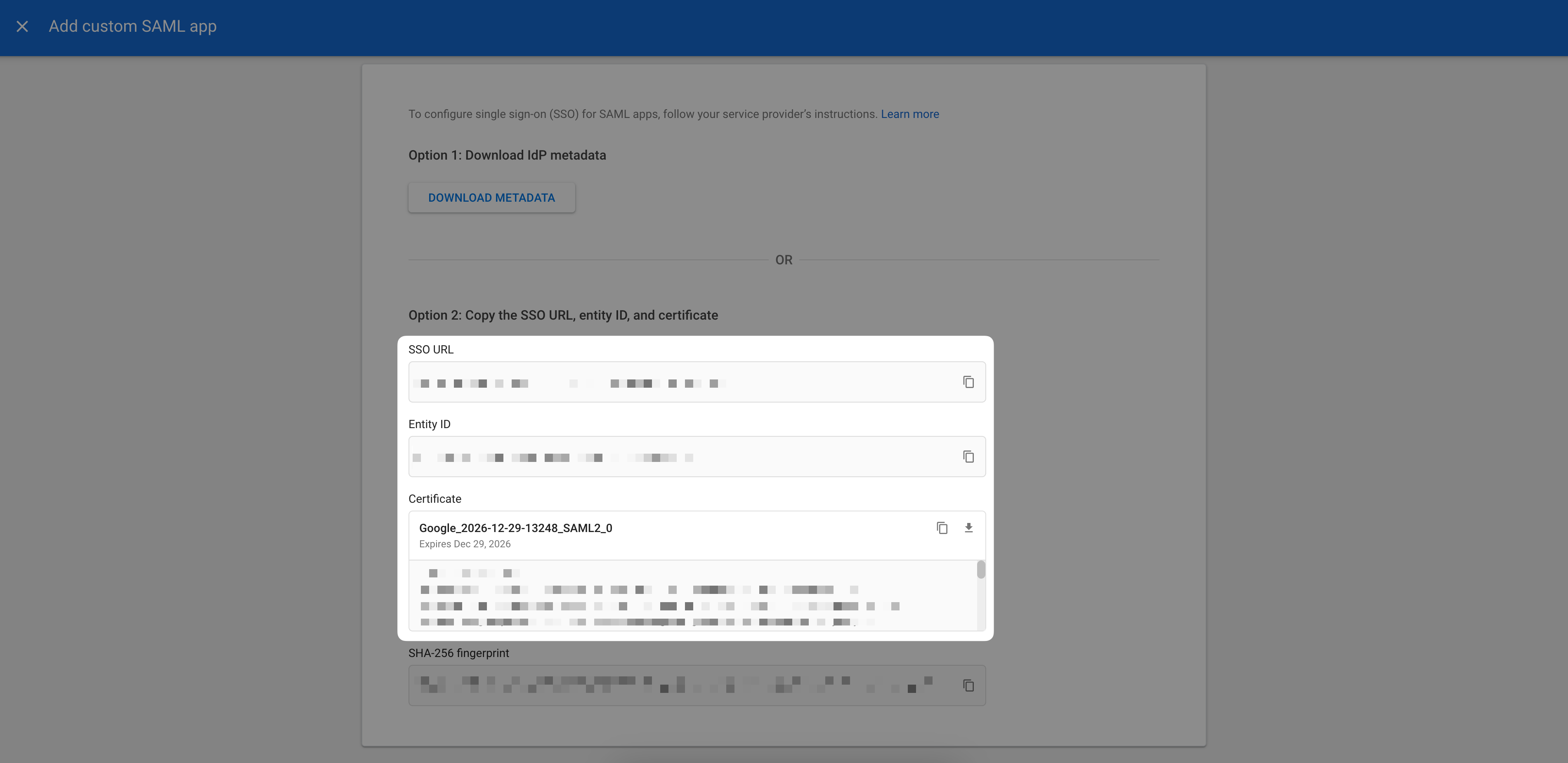

将你的 IdP 信息发送给我们

复制提供的 SSO URL、Entity ID 和 x509 证书,并发送给 Mintlify 团队。

3

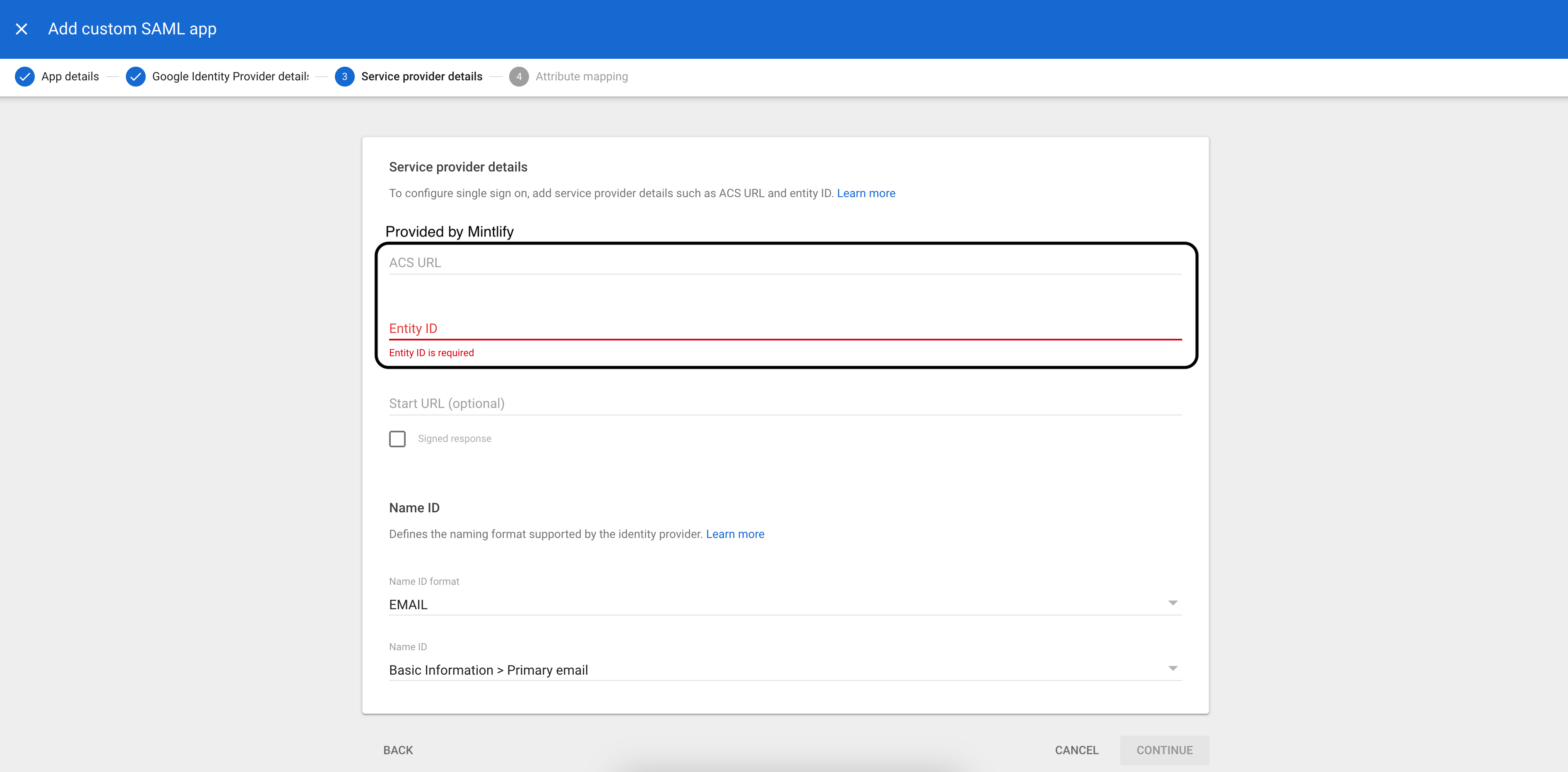

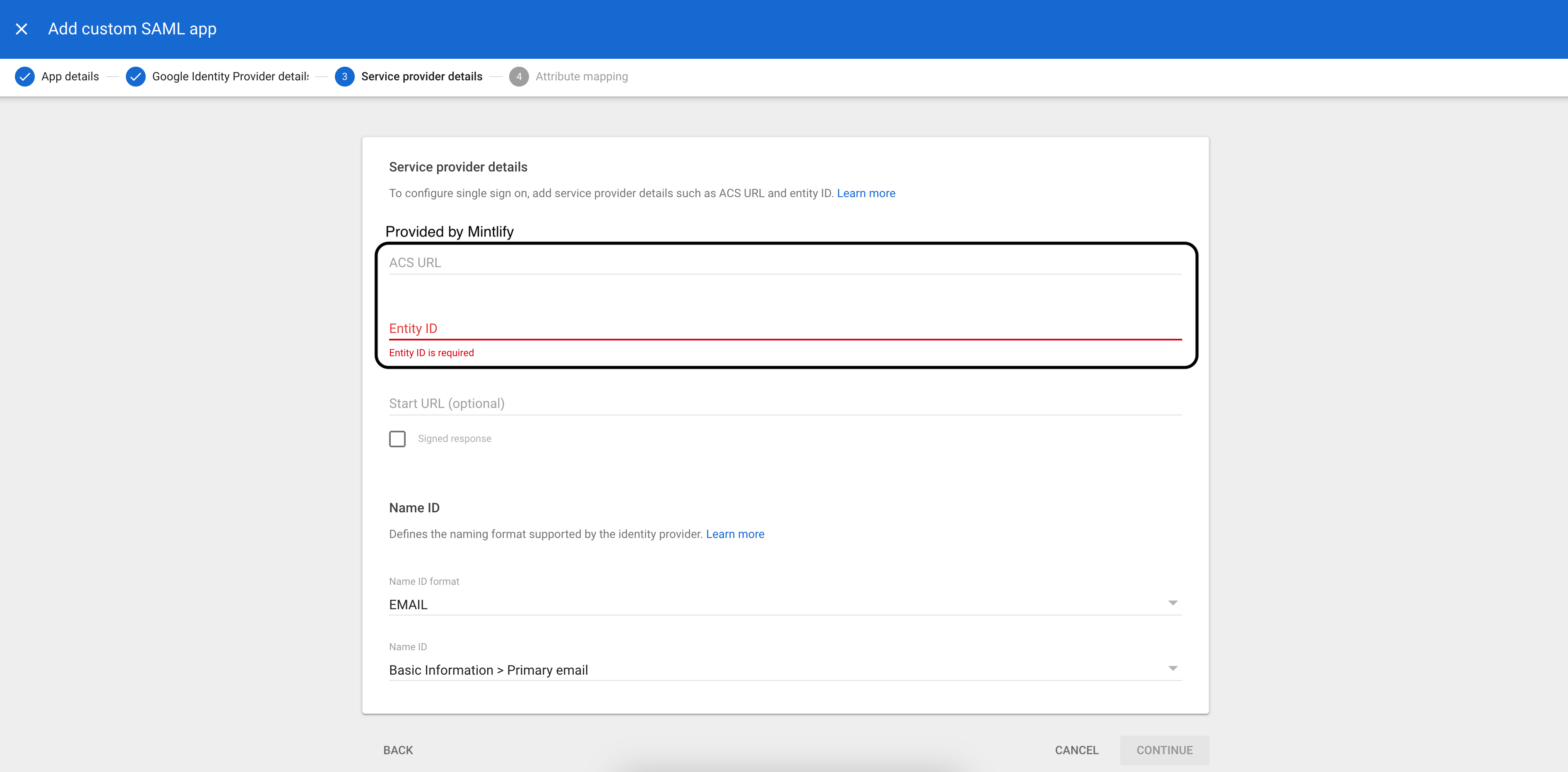

配置集成

在 Service provider details 页面,输入以下内容:

完成此步骤并将用户分配到该应用后,请告知我们的团队,我们将为你的账号启用 SSO!

- ACS URL(由 Mintlify 提供)

- Entity ID(由 Mintlify 提供)

- Name ID format:

EMAIL - Name ID:

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Microsoft Entra

- SAML

1

Create an application

- 在 “Enterprise applications” 下,选择 New application。

- 选择 Create your own application,并选择 “Integrate any other application you don’t find in the gallery (Non-gallery)”。

2

Configure SAML

前往 Single Sign-On 设置页面并选择 SAML。在 “Basic SAML Configuration” 中输入:

- Identifier (Entity ID):Mintlify 提供的 Audience URI。

- Reply URL (Assertion Consumer Service URL):Mintlify 提供的 ACS URL。

3

Configure Attributes & Claims

编辑 Attributes & Claims 部分:

- 在 “Required Claim” 下选择 Unique User Identifier (Name ID)。

- 将 Source 属性更改为使用

user.primaryauthoritativeemail。 - 在 Additional claims 下,创建以下声明:

Name Value firstNameuser.givennamelastNameuser.surname

4

Send Mintlify your IdP information

应用设置完成后,前往 “SAML Certificates” 部分,并将 App Federation Metadata URL 发送给我们。

我们会根据这些信息在我们这边启用连接。

5

Assign Users

在你的 Entra 应用中前往 “Users and groups”,添加应当能够访问你的控制台的用户。